Bezpieczeństwo bankowości elektronicznej

W dobie postępującej informatyzacji oraz coraz powszechniejszego dostępu do najnowszych technologii naszego społeczeństwa, równolegle wzrasta również zainteresowanie nowymi rozwiązaniami oraz zdobyczami ówczesnej techniki. Wszystko po to aby ułatwić sobie życie w czasach, gdy każda minuta jest na wagę złota.

Tym razem, postanowiłem skupić się na problemach związanych z bezpieczeństwem bankowości elektronicznej. Z każdym rokiem możemy obserwować rosnące zainteresowanie w tej kwestii (okres „totalny” biznesu elektronicznego trwający od 2004 roku, również ma w tym swój udział). Dzieje się tak z kilku zasadniczych powodów, m.in. ludzie coraz bardziej ufają transakcjom online lub/i nie zdają sobie sprawy z zagrożeń jakie są z tym związane, bądź też po prostu pod wpływem impulsu/wyższej konieczności – decydują się na obsługę konta online, aby np. zapłacić za usługę lub towar (bo tak jest szybciej albo jest to jedyna dostępna opcja).

Pamiętajmy zatem, że decydując się na taki krok, w dużej mierze bezpieczeństwo transakcji oraz naszego konta zależy od nas samych. To właśnie dlatego tak ważne jest nie tylko stosowanie się do reguł, które zamieściłem na samym dole tego wpisu pt. „grunt to dobre nawyki – lista rozszerzona”, ale również korzystanie ze zdrowego rozsądku.

Phishing czyli jeden ze sposobów na zdobycie Twoich poufnych danych

Pod hasłem „zdrowy rozsądek” kryje się m.in. polityka nie klikania na odnośniki (linki), które otrzymujemy od nieznanych nadawców drogą mailową lub poprzez komunikator oraz zachowanie szczególnej ostrożności w sytuacji, gdy adresatem takiej wiadomości jest (rzekomo) nasz bank lub inny serwis związany z biznesem elektronicznym w którym posiadamy konto. Dlaczego? Otóż może się okazać po dokładniejszym rozeznaniu, że wiadomość taka wcale nie pochodzi z żadnego ze znanych nam serwisów, tylko najzwyczajniej jest próbą phishingu, czyli wyłudzenia poufnych informacji i danych przez podszywanie się pod godną zaufania osobę lub instytucję.

I tak właśnie na pozór niewinnie wyglądająca wiadomość z (na pierwszy rzut oka) linkiem do naszego banku lub innego serwisu (niech to będzie: http://www.serwisbankowy.pl/login.php) zamiast pod ten adres przekieruje nas na identycznie wyglądającą specjalnie spreparowaną i umieszczoną przez przestępców stronę logowania: http://www.serwlsbankowy.pl/login.php – zauważyliście subtelną różnicę w drugim adresie?

Następnie wpisujemy login, hasło i klikamy enter – dane te zostają natychmiast przechwycone przez cyberprzestępców, twórców takiej strony.

Dlatego własnie tak ważne jest również sprawdzanie certyfikatów bezpieczeństwa oraz tego czy połączenie (po naszym wejściu na strone logowania) jest szyfrowane (SSL – ang. Secure Socket Layer): adres w przeglądarce z HTTP zmienia postać na HTTPS (ang. HyperText Transfer Protocol Secure) – oznaczane jako zamknięta kłódka w przeglądarkach internetowych oraz dla 100% pewności tzw. manualne wprowadzanie adresu do paska przeglądarki i przed kliknięciem klawisza „enter” upewnienie się, że nie popełniliśmy żadnej literówki.

Kilka lat temu głośno było na temat jednego z polskich e-banków, wszystko to za sprawą przeprowadzonej na szeroką skalę akcji phishingowej. Przypomina mi się tutaj historia pewnego klienta, którego przed utratą sporej kwoty pieniędzy uchroniła… kończąca się papierowa lista kodów jednorazowych.

Z późniejszego opisu całej sytuacji jaki miałem okazję usłyszeć, okazało się, że klient ten otrzymał Email od „swojego” banku i naturalnie nie spodziewając się zagrożenia – otworzył go i odczytał wiadomość dotyczącą „konieczności zmiany hasła do konta”. Pod wiadomością znajdował się link dokładnie taki sam jak adres WWW jego banku, lecz z zamaskowanym przekierowaniem (którego nie dostrzegł) na inną identyczną stronę logowania. Strona ta oprócz formularza loginu i hasła do konta wymagała również, aby podać 5 kolejnych haseł jednorazowych. Klient o którym piszę, mógł wpisać tylko 3 ze względu na koniec listy… tym razem udało się uniknąć nieprzyjemnych konsekwencji.

Ostatnio pojawiła się również nowa odmiana phishingu – tzw. vishing, czyli forma phishingu przez telefon. Polega ona na wysłaniu listu elektronicznego lub SMS-a do użytkownika z prośbą o kontakt telefoniczny z bankiem w celu reaktywacji karty (kredytowej lub debetowej). „Wykonując połączenie ofiara słyszy w telefonie automat zgłoszeniowy *Witamy w banku*, a następnie jest proszona o wprowadzenie numeru karty kredytowej w celu identyfikacji” – można przeczytać w stanowisku FBI.

Do phishingu zaliczyć również możemy technikę nazwaną DNS Poisoning (ang. Domain Name System). Polega ona na tym, że do serwera DNS zostaje wysłane zapytanie w celu otrzymania odpowiedzi o adresie IP przypisanym do domeny której dotyczyło w/w zapytanie. Jednocześnie serwer DNS jest zasypywany fałszywymi odpowiedziami kojarzącymi domenę z fałszywym adresem IP. W efekcie użytkownik wpisując w przeglądarce adres domeny, zostaje przeniesiony na fałszywą stronę o innym adresie IP niż w rzeczywistości miałaby docelowa strona, którą chciał odwiedzić.

Prewencja tego typu zagrożenia powinna przede wszystkim w pierwszej kolejności być przeprowadzona po stronie serwera (zauktualizowane i odpowienio zabezpieczone oprogramowanie obsługujące DNS) poprzez m.in. implementację Secure DNS (DNSSEC). Nie oznacza to jednak, że możemy czuć się zwolnieni z zapewnienia sobie dodatkowej ochrony. Tutaj z pomocą przychodzą nam takie rozwiązania jak m.in. PrevX Safe Online (darmowy) czy Online Armor Premium (płatny) z funkcją DNS Spoofing Protection.

Potencjał zastosowania tej techniki stwarza dużą możliwość do nadużyć, w innym wpisie poświęconym temu tematowi postaram się to dokładniej wyjaśnić.

Listy haseł – papier, SMS a może token?

Listy haseł papierowe, SMS-owe, czy te generowane za pomocą tokena – każde z tych rozwiązań jest inne i gwarantuje inny poziom bezpieczeństwa w zależności od tego czego potrzebujemy. Warto je poznać zanim zdecydujemy się i wybierzemy rozwiązanie dla siebie.

Ale czym tak w ogóle jest ten cały token? Otóż jest to urządzenie elektroniczne generujące kody jednorazowe, które używane jest do uwierzytelniania transakcji internetowych, najczęściej bankowych. Token składa się m.in. z algorytmów kryptograficznych (np. algorytmu symetrycznego, funkcji hashującej, generatora pseudolosowego) oraz kluczy kryptograficznych. Generuje on ciąg cyfr w oparciu o: prywatny klucz, czas (zsynchronizowany z serwerem) oraz ewentualnie inny ciąg cyfr wcześniej wprowadzony do tokena. System komputerowy znając klucze prywatne tokenów oraz algorytm stosowany przez token, potrafi stwierdzić czy ciąg cyfr podany przez użytkownika jest czy nie jest prawidłowy.

Istnieją również tokeny przeznaczone na telefony komórkowe, rodzaj tokena jaki nam przyjdzie używać (jeśli się na niego zdecydujemy) zależy od banku w którym mamy nasze konto. Mała uwaga – tokeny mogą ulec rozsynchronizowaniu.

Jeśli chodzi o metodę dostarczania kodów jednorazowych via SMS – jest to obok listy haseł papierowych (tradycyjnych) jedno z popularniejszych rozwiązań. Dokonując transakcji przez Internet w momencie kiedy powinniśmy podać jedno z haseł jednorazowych, bank wysyła do nas (na wcześniej zdefiniowany numer telefonu w ustawieniach konta bankowego) SMS-a z hasłem. Rozwiązanie szybkie, bardzo wygodne nie mniej jednak w przypadku rozładowanego telefonu lub braku zasięgu/awarii sieci komórkowej może irytować i być bardzo poważną wadą dla tych których charakter wykonywanego zawodu wymaga pracy w terenie.

Listy haseł dostarczane przez SMS, teoretycznie likwidują sytuację, gdy osoba która z nich korzysta pada ofiarą phishingu, nie mówiąc już o konieczności jednorazowego wpisania 5 haseł jednorazowych naraz.

Tego typu rozwiązanie wydaje się być idealne, ale… no właśnie co będzie w sytuacji, gdy znajdzie się taki złośliwy kod, który przenikając do telefonu komórkowego ofiary, będzie w stanie przechwytywać SMS-y wysyłane z banku, a następnie potwierdzać transakcje internetowe zainicjowane na komputerze ofiary przez trojana, bez wiedzy właściciela rachunku bankowego? Brzmi dość przerażająco, nieprawdaż?

Niestety to nie czarny scenariusz, a rzeczywistość – trojan ten nazywa się ZeuS i działa na stanowiskach pracujących pod systemem operacyjnym Windows. Złośliwy kod atakujący platformy mobilne nazwany został Zitmo (SymbOS/Zitmo.A!tr) i jest napisany pod takie oprogramowanie jak m.in. Symbian, BlackBerry, etc.

- przechwytuje login i hasło dostępu do systemu bankowości elektronicznej z poziomu komputera ofiary,

- zdobywa numer telefonu komórkowego ofiary instalując złośliwy formularz w przeglądarce ofiary,

- wysyła SMS-a z linkiem do „certyfikatu” niezbędnego do zainstalowania. Pobrany pakiet zawiera Zitmo, czyli mobilną wersję trojana Zeus.

Po zainstalowaniu, malware wysyła SMS-a na numer telefonu zlokalizowanego w Wielkiej Brytanii z informacją o pomyślnej instalacji (”App installed ok”):

„27/09/2010″,”12:09″,”Short message”,”Outgoing”,”App installed ok”,”+44778xxxxxxx”(NOT SENT – OFFLINE)

W przypadku korzystania z listy haseł jednorazowych – nie ma tutaj żadnej specjalnej filozofii. Ot, dostajemy papierową listę z xx-liczbą kodów. W tym przypadku od razu mamy dostęp do wszystkich kodów umieszczonych na liście. Lista taka jest jednocześnie bardziej podatna na zniszczenie niż jej opisane wyżej alternatywy.

Niektóre banki oferują również listy haseł jednorazowych zapisane na plastykowych kartach wielkości karty kredytowej, są one naturalnie znacznie trwalsze od swoich papierowych odpowiedników.

Reasumując, bardzo ciężko jest udzielić jednej uniwersalnej odpowiedzi na pytanie, które z wyżej opisanych rozwiązań jest najlepsze/najbezpieczniejsze. Każde z nich ma swoje mocne i słabe strony, które są zależne od naszych potrzeb i sposobu korzystania z bankowości elektronicznej. Dlatego właśnie decyzję o wyborze optymalnego rozwiązania dla siebie należałoby poprzedzić uwzględnieniem tych przesłanek.

Kompleksowe podejście do tematu e-bezpieczeństwa

Na wątek bezpieczeństwa bankowości elektronicznej składa się kilka aspektów m.in. bezpieczeństwo: terminali POS (ang. Point of Selling), systemów bankomatowych (software’owe jak i hardware’owe), zabezpieczeń serwerów bankowych/stron bankowych oraz zabezpieczeń po stronie klienta (programy zabezpieczające, bezpieczeństwo haseł i loginów).

Odnosząc się do bezpieczeństwa zarówno terminali POS jak i bankomatów – tutaj w zdecydowanej większości królują różnego rodzaju specjalnie spreparowane nakładki na czytniki kart elektronicznych wraz z kamerami montowanymi w sposób umożliwiający przestępcy późniejsze odtworzenie naszego kodu PIN. Nakładki te umożliwiają przestępcom nielegalne skopiowanie zawartości paska magnetycznego karty płatniczej bez wiedzy jej posiadacza – zjawisko to określane jest mianem skimming-u. Są także specjalne nakładki klawiaturowe, które eliminują konieczność filmowania wybieranych klawiszy.

Poniższe unikalne nagranie, które zostało zarejestrowane przez jedną z kamer umieszczonych przez przestępców w bankomacie, mam nadzieje że rozwieje reszte wątpliwości w temacie sensu zasłaniania ręki wprowadzającej PIN w bankomatach.

Po tym co zobaczyliście zrozumiałym jest chyba fakt, że wyrobienie w sobie (o ile jeszcze tego nie stosujecie) nawyku maskowania wprowadzanych PIN-ów jest wyższą koniecznością, aby uniknąć sytuacji takich jak tych przedstawionych w materiale wideo.

Gdy skupimy się na bezpieczeństwie leżącym po stronie użytkownika takiego systemu (bankowości elektronicznej), przede wszystkim w pierwszej kolejności należałoby wypunktować i opisać sposoby zabezpieczania się przed błedami wynikającymi z naszej strony tj. utrata haseł na skutek ich kradzieży, niewystarczające zabezpieczenie komputera z którego dokonujemy transakcji online, czy najzwyczajniej zwykła ignorancja w tym temacie.

Znakomitą część skupiającą się na metodach zabezpieczenia wprowadzanych elektronicznie przez nas danych opisałem w temacie poświęconym bezpieczeństwu haseł. Zamieściłem w nim najczęściej stosowane metody przechwytywania haseł przez cyberprzestępców. Opisałem w nim również zalety, wady i słabe strony popularnych rozwiązań, służących wprowadzaniu haseł takich jak m.in. klawiatura ekranowa Windows czy tzw. „metoda spakowanego notatnika”.

Dodatkowo w oparciu o ten temat poświęcony bezpieczeństwu bankowości elektronicznej, pozwoliłem sobie rozszerzyć opracowaną przeze mnie wcześniej listę „dobrych nawyków” przy korzystaniu z transakcji elektronicznych.

Grunt to dobre nawyki – lista rozszerzona

Poniżej zamieszczam rozszerzony zbiór reguł, które opracowałem, dotyczących bezpiecznego korzystania z komputera podczas dokonywania transakcji online:

-

nie zezwalaj przeglądarce na zapisywanie haseł i nazw użytkownika,

- korzystaj z oddzielnych, przeznaczonych do tego menedżerów haseł typu KeePass (z włączoną opcją TCATO) lub RoboForm,

-

nie przechowuj nazw użytkownika, hasła lub listy haseł jednocześnie w jednym i tym samym miejscu – nie zapisuj nigdzie PIN-u oraz nie udostępniaj swoich danych innym osobom,

-

nie przechowuj bazy danych z hasłami i swoich poufnych danych na zewnętrznych serwerach online (np. na serwerze pocztowym czy serwerze FTP),

-

stosuj silne hasła,

-

stosuj różne hasła (nie używaj tylko jednego hasła, kiedy logujesz się na różnych stronach w myśl zasady: 1 hasło = 1 strona WWW),

-

korzystaj z konta z ograniczonym dostępem na systemach Windows – konto “Gość” (LUA) zamiast konta z uprawnieniami administratora – włącz UAC (Vista/7),

-

pamiętaj o tym aby mieć zainstalowane i zaktualizowane oprogramowanie zabezpieczające,

-

używaj firewall-a (najlepiej takiego który będzie informował o każdym nowym połączeniu wychodzącym z Twojego komputera),

-

ze wzmożoną czujnością korzystaj z komputerów, do których dostęp mają również inne osoby lub komputerów w miejscach publicznych np. w kafejkach internetowych (unikaj logowania z tego typu komputerów – jeśli w 100% nie jesteś pewien jakie oprogramowanie jest na nich zainstalowane),

-

jeśli możesz lub masz taką możliwość upewnij się do czego tak naprawdę jest podłączona klawiatura z której masz zamiar skorzystać, sprawdź czy przypadkiem nie jest ona podłączona do hardware’owego keyloggera,

-

jeśli koniecznie musisz zalogować się na stronie bankowej np. z kafejki internetowej – staraj się korzystać z zaimplementowanej przez bank klawiatury ekranowej (o ile jest ona dostępna) – unikaj korzystania z klawiatury ekranowej wbudowanej w systemy Windows,

-

upewnij się, że strona Twojego banku jest faktycznie stroną Twojego banku, a nie specjalnie spreparowaną (wyglądającą podobnie) fałszywą stroną – sprawdź dwa razy czy adres URL jest poprawnie wpisany,

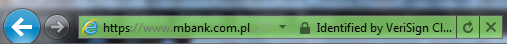

- sprawdź, czy połączenie z bankiem jest szyfrowane – adres strony powinien rozpoczynać się od https://, a nie http://, dodatkowo obok paska adresu lub w prawym dolnym rogu okna przeglądarki powinien pojawić się symbol kłódki,

- przed podaniem jakichkolwiek danych sprawdź dane certyfikatu bezpieczeństwa serwisu – dane te dostępne są po kliknięciu na ikonę kłódki w przeglądarce internetowej,

- nie ignoruj zaobserwowanych różnic w wyglądzie strony lub w wymaganych przez system danych. Pamiętaj, że do logowania służy wyłącznie Identyfikator i PIN, bank nigdy nie wymaga żadnych innych danych przy logowaniu,

- zawsze kończąc pracę korzystaj z opcji wylogowania, jeśli to możliwe usuwając również wszystkie pliki cookie oraz pamięć cache (pliki tymczasowe), które podczas Twojego surfowania po Internecie zostały zapisane przez przeglądarkę,

- staraj się nie korzystać w miejscach publicznych z niezabezpieczonych sieci Wi-Fi (tzw. hotspot’ów),

- nie pobieraj na dysk i nie uruchamiaj w systemie programów typu crack, keygen, etc.,

-

nigdy nie otwieraj linków, które otrzymujesz poprzez komunikator lub Email – taki link może wyglądać normalnie i mieć konstrukcję np. microsoft.com, ale jego odwołanie (href) może przekierować Cię na zupełnie inna, specjalnie spreparowaną lub/i zainfekowaną stronę,

- ignoruj wiadomości Email, których nadawca prosi o podanie (np. w celach weryfikacyjnych) Twoich poufnych danych,

-

korzystaj tylko z oryginalnego systemu operacyjnego, pochodzącego z legalnych źródeł (nie z przeróbek typu np. MX w przypadku Windows lub kopii ściągniętych z torrentów) – dodatkowo, jeśli jest to system Windows, dbaj również o to aby zainstalowane były wszystkie poprawki firmy Microsoft,

- staraj się, aby programy z których korzystasz zawsze były zaktualizowane do najnowszej dostępnej publicznie stabilnej wersji,

- w trakcie wprowadzania bankomatowego kodu PIN staraj się zasłaniać wybierane przez Ciebie klawisze, tak aby w sytuacji gdyby była tam zainstalowana kamera – nie zarejestrowała wybieranych przez Ciebie cyfer,

-

upewnij się, że w trakcie Twojego logowania, nikt nie zerka Ci przez ramię.

Myślę, że warto sobie tę listę wydrukować i mieć ją pod ręką tak aby zawsze, gdy to konieczne być pewnym, że nie pominęło się żadnego istotnego elementu składającego się na nasze bezpieczeństwo przy dokonywaniu transakcji online.

W/w lista dostępna jest w formie pliku PDF, gotowego do wydrukowania i znajduje się tutaj.

—

Piotr Pawelec (Creer)

Twitter

Twitter YouTube

YouTube

[…] Edytowano: Warto również zapoznać się ze zaktualizowaną, rozszerzoną listą opublikowaną przeze mnie w tym wpisie. […]

Zmień nawyki – nie przechowuj swoich haseł w przeglądarce – stosuj silne hasła! « IT Security Enthusiast's Blog

1 października, 2010 at 00:13

[…] Miesiąc październik upływa firmie Microsoft pod znakiem aktualizacji oprogramowania zabezpieczającego oraz łataniu luk systemowych. Oprócz wspominanych wcześniej publikacji aż 16 biuletynów bezpieczeństwa, gigant z Redmond przygotował również aktualizację pakietu Malicious Software Removal Tool, który w końcu będzie w stanie uporać się z botnetami i infekcjami typu Zbot/ZeuS. […]

Narzędzie do usuwania Zbot/ZeuS – MSRT « IT Security Enthusiast's Blog

15 października, 2010 at 20:59